Mastodon 3.0.0 disponible : Woaw !

Rédigé par dada / 04 octobre 2019 / Aucun commentaire

C'est presque deux ans après la dernière version majeure que les développeurs de Mastodon nous gratifient d'une belle incrémentation. J'ai envie de vous dire qu'elle apporte quelque chose de spéciale, que ce numéro 3 est symptomatique d'une évolution disruptive... mais non : en deux ans, nous en avons vu passer, des nouveautés incroyables.

Mine de rien, voici quand même un tour d'horizon, rapide, de ce qui vient de nous être déposé au pied du sapin avec 3 mois d'avance.

Les mots-dièse (hashtags)

S'il fallait s'arrêter sur une nouveauté, je choisirais la gestion des hashtags : ils deviennent la pierre angulaire de la découverte sous Mastodon ! Avec l'ajout d'un système d'auto-suggestion, vous avez accès aux tendances du moment. Commencez à taper #rw et vous serez orientés (pas forcés) vers #rwc2019 pour rejoindre les joyeux drilles qui discutent et commentent la coupe du monde de rugby 2019.

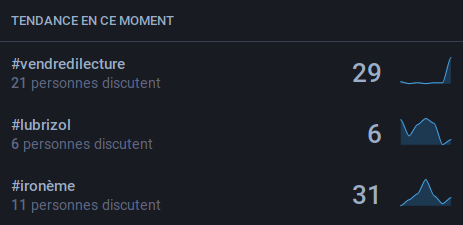

Autre chose, clairement folle : les tendances. Lorsqu'un hashtag est régulièrement utilisé, le modérateur de votre instance à la possibilité de l'afficher en tant que tendance du moment. Voyez ce qu'il se passe depuis mon instance en cette fin de vendredi :

On peut enfin savoir de quoi parlent les gens sans avoir à relire tous les messages qui circulent. Je trouve ça tout bonnement génial ! Tout comme l'intervention obligatoire d'un modérateur a priori pour éviter qu'un hashtag douteux viennent se glisser dans les tendances.

Le partage des images

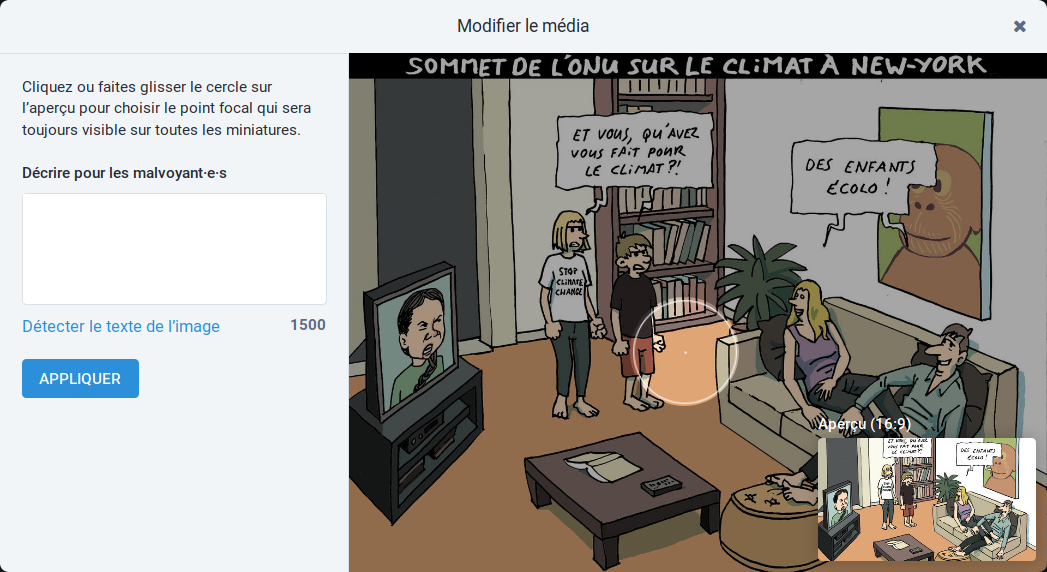

Mastodon permet maintenant de partager des images dans des conditions de malade. Ils ont vraiment sorti l'artillerie lourde pour que les utilisateurs puissent partager et profiter aux mieux des images qui passent dans le réseau :

Voyez la capture d'écran :

- On peut cliquer sur un simple lien pour détecter le texte présent dans l'image et le transposer à l'écrit pour les mal voyants.

- Le focus est toujours de la partie (le rond plus clair) et le rendu est directement visible en bas à gauche

- Le tout dans une large fenêtre à l'interface claire et efficace !

Le slow mode

Vous trouvez que ça va trop vite ? Si si, je te l'assure, petit produit de Twitter que j'entends pouffer : ça va parfois trop vite.

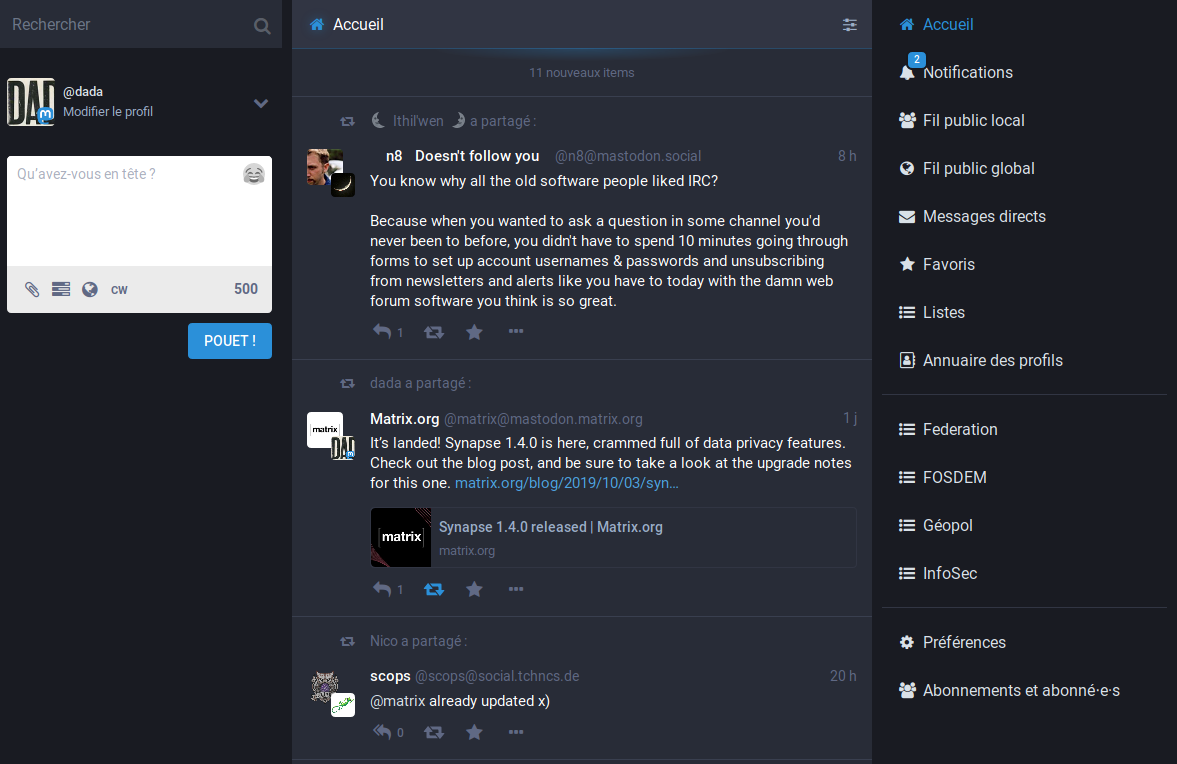

Maintenant, il est possible d'activer le slow mode qui va bloquer l'affichage en temps réel des nouveaux messages et proposer un petit encart pour les débloquer.

Appréciez ci-dessus l'affichage simplifié de Mastodon avec le slow mode actif. Il me semble que ça ressemble à ce qu'on trouve chez Twitter mais ma mémoire me lâche, je n'en suis pas certain ;-)

Et tout le reste

Il serait bien trop fastidieux de faire le tour de toutes les petites nouveautés autour de cette sortie. Il faudrait parler de l'optimisation de la recherche, des nouveautés bienvenues dans l'interface, du confort accru pour les modérateurs, de la migration de compte facilité, des correctifs de sécurités, de l'optimisation, de l'ajout du breton comme langue supportée et j'en passe. Bref, bien trop de choses.

J'avais simplement envie de vous parler de celles que je trouve les plus importantes et c'est fait.

Vous pouvez maintenant foncer vous inscrire par ici où partir à la recherche d'une instance qui vous conviendrait le mieux ! Abusez des mots-dièse, des FollowFriday et surtout, traînez parmi nous pour vos sortir du marasme abjecte porté par les autres réseaux sociaux.