Attention, ce billet se traine depuis plus de 3 mois. Les informations qu'il contient ne sont peut-être plus à jour.

Fin d’année, fin des certificats, coucou LetsEncrypt !

Rédigé par / / 8 commentaires

Quand j’écris ce genre de titre, je me demande toujours comment je vais faire pour pondre un billet convenable. Pas grave, essayons :

Alors, ce serveur et celui de diaspote.org (vous savez, le pod diaspora* ) traînaient deux types de certificats : celui offert par Gandi pour dadall.info et un StartSSL pour diaspote. Rien de très reluisant, ni très fiable, alors cette fin d’année et leurs dates d'expirations m'ont motivé pour me lancer dans l'utilisation de LetsEncrypt .

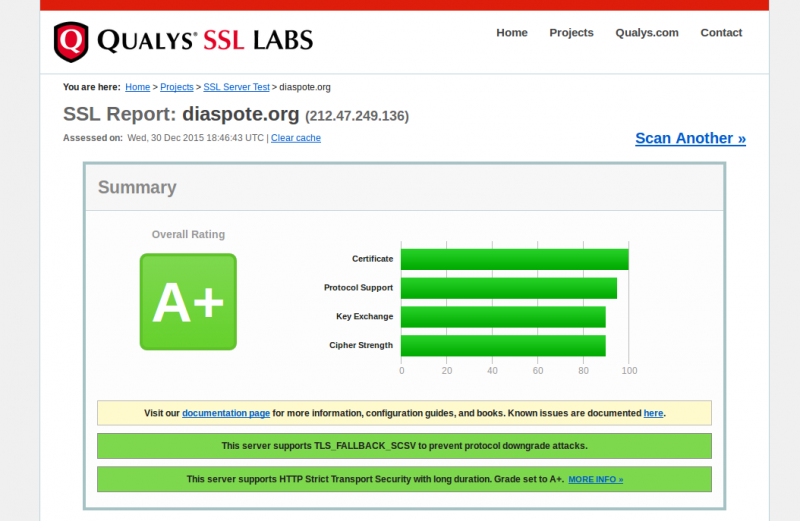

Une fois en place, voici ce qu'on peut maintenant admirer :

Pas mal, non ?

L'utilisation est passablement simple pour ceux qui ont l'habitude de jouer avec des certificats. Le script est à exécuter avec comme paramètre le nom de domaine et les sous domaines qui nous intéressent. Les certificats apparaissent tout seuls et y'a plus qu'à configurer Apache/Nginx. Un restart et c'est terminé.

La seule chose un peu contraignante, c'est qu'il ne faut pas oublier que ces certificats ne sont valables que pour une durée de 90 jours. Certains râleront mais les raisons sont multiples : forcer le renouvellement de certificats entretient le niveau de sécurité et force l'utilisation des dernières configurations efficaces. Ajouter un rappel à son agenda est donc un bon réflexe !